Sucuri的安全研究人员发现,数万WordPress站点被利用于实施第7层DDos攻击。共有两万六千个不同的WordPress站点持续向同一个网站以每秒一万到一万一千次的频率发送HTTPS请求,最多时能达到两万次每秒。更严重是,如果Wordpress的Pingback功能默认开启,全球任何一个WordPress站点都可能被渗透,成为DDos攻击网络的一个源头。

为避免自己的站点及服务器成为网络攻击中的肉鸡,建议Wordpress站点禁用pingbacks及xmlrpc服务。文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

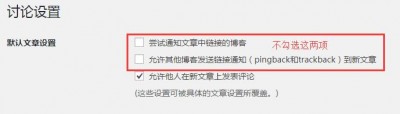

Pingbacks服务禁用方法:文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

进入Wordpress后台“设置”-“讨论”,不勾选“ ”和“尝试通知文章中链接的博客”。文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

xmlrpc服务禁用方法:文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

在Wordpress当前主题的functions.php文件中加入以下语句禁用xmlrpc服务。文章源自堕落的鱼-https://www.duoluodeyu.com/2284.html

- add_filter('xmlrpc_enabled', '__return_false');